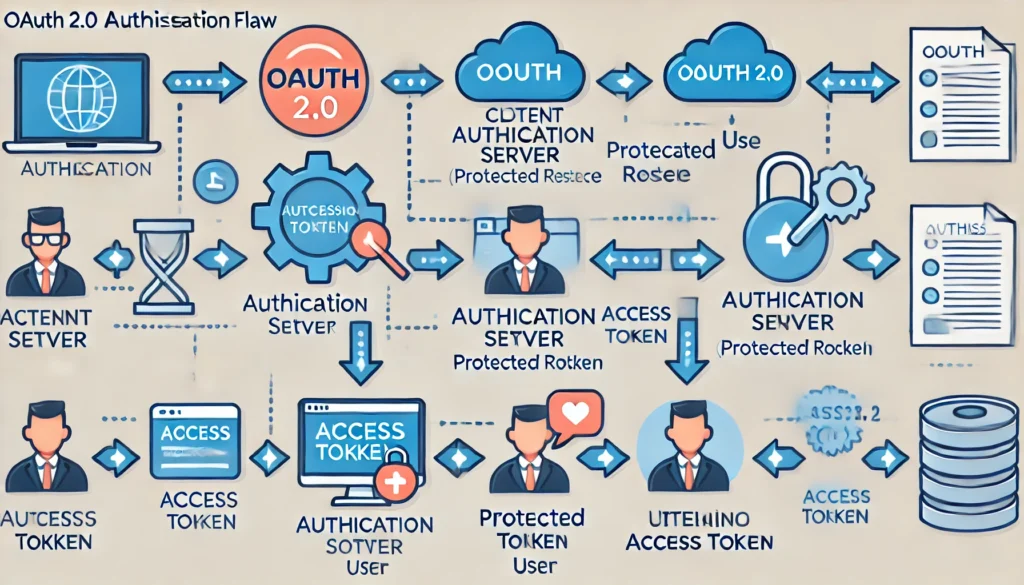

OAuth 2.0 es un estándar de autorización que permite a las aplicaciones obtener acceso limitado a las cuentas de usuario en un servicio HTTP, como Facebook, GitHub, Google, etc. Lo hace sin compartir las credenciales del usuario, permitiendo una mayor seguridad y control sobre el acceso a los recursos. Este protocolo es ampliamente utilizado en aplicaciones web modernas para gestionar autorizaciones de forma segura y eficiente.

Conceptos Básicos de OAuth 2.0

OAuth 2.0 se basa en varios componentes y roles clave:

- Resource Owner (Propietario del Recurso): Es el usuario que otorga el acceso a sus recursos privados.

- Client (Cliente): Es la aplicación que solicita acceso a los recursos del propietario.

- Authorization Server (Servidor de Autorización): Es el servidor que autentica al propietario del recurso y emite tokens de acceso al cliente.

- Resource Server (Servidor de Recursos): Es el servidor que alberga los recursos protegidos y acepta tokens de acceso emitidos por el servidor de autorización.

Flujos de OAuth 2.0

OAuth 2.0 define varios flujos de autorización para diferentes casos de uso. Los más comunes son:

- Authorization Code Grant: Este flujo es utilizado principalmente por aplicaciones web. Involucra la redirección del usuario a la página de autenticación del proveedor de OAuth, donde el usuario concede o deniega el acceso. Si el acceso es concedido, el proveedor redirige al usuario de vuelta a la aplicación con un código de autorización, que la aplicación intercambia por un token de acceso.

- Implicit Grant: Diseñado para aplicaciones cliente de una sola página (SPA) ejecutadas en el navegador del usuario. En este flujo, el token de acceso se devuelve directamente en la redirección al cliente sin intercambiar códigos.

- Resource Owner Password Credentials Grant: Utilizado en situaciones de confianza donde el usuario proporciona sus credenciales directamente a la aplicación, y esta las envía al servidor de autorización para obtener un token de acceso.

- Client Credentials Grant: Utilizado para autenticar la aplicación en sí misma, no a un usuario. Este flujo es común para interacciones entre servidores.

Implementación del Authorization Code Grant

A continuación, se describe un proceso paso a paso para implementar el flujo de Authorization Code Grant en una aplicación web. Este ejemplo asume que se utilizará un proveedor de OAuth, como Google, y una aplicación construida con Node.js y Express.

Paso 1: Registrar la Aplicación

El primer paso es registrar tu aplicación en el proveedor de OAuth (por ejemplo, Google). Durante este registro, obtendrás un Client ID y un Client Secret, que son necesarios para las solicitudes de autorización. También deberás especificar las URL de redirección permitidas.

Paso 2: Configurar el Servidor de Autorización

En tu aplicación, configura las rutas necesarias para manejar la redirección de OAuth y el intercambio de códigos de autorización.

javascript

Copiar código

const express = require(‘express’);

const axios = require(‘axios’);

const querystring = require(‘querystring’);

const app = express();

const port = 3000;

const clientId = ‘TU_CLIENT_ID’;

const clientSecret = ‘TU_CLIENT_SECRET’;

const redirectUri = ‘http://localhost:3000/callback’;

app.get(‘/login’, (req, res) => {

const authorizationUrl = `https://accounts.google.com/o/oauth2/auth?${querystring.stringify({

response_type: ‘code’,

client_id: clientId,

redirect_uri: redirectUri,

scope: ‘https://www.googleapis.com/auth/userinfo.profile’,

access_type: ‘offline’,

})}`;

res.redirect(authorizationUrl);

});

app.get(‘/callback’, async (req, res) => {

const { code } = req.query;

try {

const response = await axios.post(‘https://oauth2.googleapis.com/token’, querystring.stringify({

code,

client_id: clientId,

client_secret: clientSecret,

redirect_uri: redirectUri,

grant_type: ‘authorization_code’,

}));

const { access_token, refresh_token, expires_in } = response.data;

// Almacena los tokens en un lugar seguro (base de datos, etc.)

console.log(‘Access Token:’, access_token);

console.log(‘Refresh Token:’, refresh_token);

console.log(‘Expires In:’, expires_in);

res.send(‘Login successful’);

} catch (error) {

console.error(‘Error exchanging code for token:’, error);

res.send(‘Login failed’);

}

});

app.listen(port, () => {

console.log(`App running on http://localhost:${port}`);

});

Paso 3: Manejar Tokens de Acceso

Una vez que se recibe el token de acceso, puede ser utilizado para realizar solicitudes autenticadas a la API del proveedor de OAuth. Es importante manejar los tokens de manera segura y almacenar el refresh token si es necesario.

Ejemplo de Solicitud Autenticada:

javascript

Copiar código

app.get(‘/profile’, async (req, res) => {

const accessToken = ‘TU_ACCESS_TOKEN’;

try {

const response = await axios.get(‘https://www.googleapis.com/oauth2/v1/userinfo’, {

headers: {

Authorization: `Bearer ${accessToken}`,

},

});

res.json(response.data);

} catch (error) {

console.error(‘Error fetching user profile:’, error);

res.status(500).send(‘Error fetching user profile’);

}

});

Paso 4: Manejar la Expiración de Tokens

Los tokens de acceso suelen tener una vida útil limitada. Una vez que expiran, necesitan ser renovados utilizando el refresh token. Asegúrate de implementar la lógica para renovar tokens de acceso cuando sea necesario.

Renovación de Tokens de Acceso:

javascript

Copiar código

app.get(‘/refresh-token’, async (req, res) => {

const refreshToken = ‘TU_REFRESH_TOKEN’;

try {

const response = await axios.post(‘https://oauth2.googleapis.com/token’, querystring.stringify({

refresh_token: refreshToken,

client_id: clientId,

client_secret: clientSecret,

grant_type: ‘refresh_token’,

}));

const { access_token, expires_in } = response.data;

// Actualiza el nuevo token en un lugar seguro

console.log(‘New Access Token:’, access_token);

console.log(‘Expires In:’, expires_in);

res.send(‘Token refreshed successfully’);

} catch (error) {

console.error(‘Error refreshing token:’, error);

res.status(500).send(‘Error refreshing token’);

}

});

Seguridad en la Implementación de OAuth 2.0

La seguridad es una parte crucial de cualquier implementación de OAuth 2.0. Aquí hay algunas prácticas recomendadas para asegurar tu implementación:

- Usa HTTPS: Asegúrate de que todas las comunicaciones entre el cliente y el servidor, así como entre el servidor y el proveedor de OAuth, utilicen HTTPS para proteger la información sensible.

- Almacena Tokens de Forma Segura: Guarda los tokens de acceso y los refresh tokens en un lugar seguro, como una base de datos cifrada. Evita almacenarlos en el lado del cliente.

- Maneja Correctamente los Errores: Implementa manejo de errores adecuado para situaciones en las que las solicitudes de tokens o las solicitudes de recursos fallan.

- Restringe el Alcance de los Permisos: Solicita solo los permisos necesarios para tu aplicación. Evita pedir más permisos de los que realmente necesitas.

- Revoca Tokens Cuando Sea Necesario: Implementa la lógica para revocar tokens cuando un usuario se desconecta o cuando los tokens ya no son necesarios.

Además de OAuth 2.0, existen varios otros mecanismos y protocolos de autenticación y autorización que son ampliamente utilizados en aplicaciones web y móviles. A continuación, se presentan algunas de estas alternativas junto con sus características y casos de uso:

OpenID Connect (OIDC)

Descripción: OpenID Connect es una capa de identidad construida sobre el protocolo OAuth 2.0. Proporciona un mecanismo de autenticación que permite a los clientes verificar la identidad del usuario final y obtener información básica del perfil.

Características

- Extiende OAuth 2.0 para incluir autenticación.

- Proporciona un ID Token además del Access Token.

- Soporta una amplia variedad de casos de uso, incluyendo aplicaciones web, móviles y de una sola página (SPA).

Casos de Uso

- Autenticación de usuarios en aplicaciones web y móviles.

- Permitir a los usuarios iniciar sesión con sus cuentas de redes sociales.

SAML (Security Assertion Markup Language)

Descripción: SAML es un estándar abierto para el intercambio de datos de autenticación y autorización entre partes. Utiliza XML para transmitir información sobre la autenticación y la identidad del usuario.

Características

- Es más complejo y pesado que OAuth 2.0 y OpenID Connect.

- Es ampliamente utilizado en entornos empresariales para federación de identidades.

- Permite el Single Sign-On (SSO) entre diferentes dominios y aplicaciones.

Casos de Uso

- Autenticación federada en grandes organizaciones.

- Proveer SSO para aplicaciones empresariales y servicios en la nube.

JSON Web Tokens (JWT)

Descripción: JSON Web Tokens son un estándar abierto para crear tokens de acceso que permiten la transmisión segura de información entre dos partes. Los JWTs son compactos y se utilizan en una variedad de contextos, incluidos OAuth 2.0 y OpenID Connect.

Características

- Basado en JSON, lo que lo hace ligero y fácil de usar.

- Puede ser firmado y/o cifrado.

- Utilizado tanto para autenticación como para autorización.

Casos de Uso

- Transmisión de información de identidad y autorización en APIs RESTful.

- Manejo de sesiones de usuario en aplicaciones web y móviles.

Kerberos

Descripción: Kerberos es un protocolo de autenticación de red diseñado para proporcionar una fuerte autenticación para aplicaciones cliente/servidor mediante el uso de criptografía de clave simétrica.

Características

- Protocolo de autenticación centralizado.

- Utiliza un sistema de tickets para autenticarse ante diferentes servicios.

- Proporciona autenticación mutua entre el cliente y el servidor.

Casos de Uso

- Autenticación en redes corporativas y sistemas operativos.

- Implementación de SSO en entornos de red segura.

Basic Authentication

Descripción: Basic Authentication es un método simple de autenticación HTTP en el que las credenciales del usuario (nombre de usuario y contraseña) se envían en cada solicitud.

Características

- Muy sencillo de implementar.

- No es seguro sin HTTPS, ya que las credenciales se envían en texto claro.

- No proporciona control de sesión o tokens de larga duración.

Casos de Uso

- Autenticación en entornos de desarrollo o aplicaciones internas.

- Casos simples donde la seguridad no es una preocupación principal.

Token-Based Authentication

Descripción: La autenticación basada en tokens es un método en el que el servidor genera un token firmado para el cliente tras una autenticación exitosa. El cliente utiliza este token para acceder a recursos protegidos.

Características

- Elimina la necesidad de almacenar la sesión en el servidor.

- Los tokens pueden contener información del usuario y caducidad.

- Puede utilizar JWT para los tokens.

Casos de Uso

- Autenticación en APIs RESTful.

- Manejo de sesiones en aplicaciones sin estado (stateless).

LDAP (Lightweight Directory Access Protocol)

Descripción: LDAP es un protocolo abierto utilizado para acceder y mantener servicios de directorio distribuidos sobre una red IP. Es comúnmente utilizado para autenticar y autorizar usuarios en entornos empresariales.

Características

- Permite la gestión centralizada de usuarios y grupos.

- Soporta una amplia gama de operaciones de directorio.

- Utilizado en conjunto con otros sistemas de autenticación como Kerberos.

Casos de Uso

- Gestión de identidades en grandes organizaciones.

- Autenticación de usuarios en aplicaciones empresariales.

Comparación de Protocolos

OAuth 2.0 vs OpenID Connect:

- OAuth 2.0: Principalmente para autorización, no especifica cómo autenticar usuarios.

- OpenID Connect: Extiende OAuth 2.0 para incluir autenticación, proporciona un ID Token.

OAuth 2.0 vs SAML:

- OAuth 2.0: Más simple y ligero, ideal para APIs y aplicaciones móviles.

- SAML: Más complejo, ideal para SSO en entornos empresariales.

JWT vs OAuth 2.0:

- JWT: Formato de token que puede ser usado en OAuth 2.0 para portar información de autorización.

- OAuth 2.0: Protocolo que puede usar JWT como formato de token.

LDAP vs Kerberos:

- LDAP: Protocolo para acceso a directorios, puede integrarse con Kerberos.

- Kerberos: Protocolo de autenticación que utiliza tickets.

Cada protocolo y método de autenticación y autorización tiene sus propias ventajas y casos de uso específicos. La elección del protocolo adecuado depende de varios factores, incluyendo el tipo de aplicación, los requisitos de seguridad, y el entorno en el que se va a implementar. OAuth 2.0 y OpenID Connect son excelentes opciones para aplicaciones web y móviles que necesitan autenticación y autorización delegada. SAML y Kerberos son más adecuados para entornos empresariales con necesidades de federación y SSO. JWT y token-based authentication proporcionan soluciones ligeras y flexibles para APIs y aplicaciones sin estado. Al comprender las características y casos de uso de cada opción, los desarrolladores pueden seleccionar la solución más adecuada para sus necesidades específicas.